Configuration de sécurité

Avec une configuration appropriée, les composants suivants du logiciel WAGO Device Sphere peuvent communiquer entre eux de manière sécurisée, c'est-à-dire cryptée :

- Navigateur Web (avec l'interface utilisateur graphique du logiciel WAGO Device Sphere)

- WAGO Device Sphere Webserver

- WAGO Device Sphere Auth Server

- Base de données PostgreSQL Server

Pour cela, des fichiers de certificat correspondants sont nécessaires ainsi qu'une configuration correcte des composants individuels. En option, le processus d'installation crée la configuration initiale pour une communication cryptée et des certificats appropriés. Ces certificats sont considérés comme « temporaires » et servent à représenter un cryptage fonctionnel basé sur des certificats.

Lors du processus d'installation, les certificats suivants sont générés :

Certificat | Nom du fichier | Description |

|---|---|---|

1 | ca.crt | Le certificat CA racine est utilisé à la fois comme émetteur pour le certificat TLS du serveur et pour la signature des certificats d'appareil pendant le "processus d'inscription". |

2 | ca.pfx | Fichier au format "PKCS#12" qui rassemble le certificat racine et la clé privée. Le fichier est protégé par un mot de passe qui a été saisi lors de l'installation. |

3 | device_sphere_server.crt | Le certificat du serveur TLS. |

4 | device_sphere_server.key | Clé privée d'un serveur. La clé est nécessaire pour des connexions TLS sécurisées. |

5 | server.pfx | Fichier au format "PKCS#12" qui contient le certificat de serveur et la clé privée. Le fichier est protégé par un mot de passe qui a été saisi lors de l'installation. |

6 | signing.pfx | Ce fichier est utilisé par le "serveur OAuth" pour signer les tokens. Le fichier est protégé par un mot de passe qui a été saisi lors de l'installation. |

7 | encryption.pfx | Ce fichier est utilisé par le "serveur OAuth" pour stocker des données de manière cryptée. Le fichier est protégé par un mot de passe qui a été saisi lors de l'installation. |

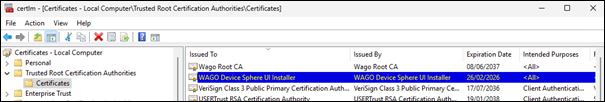

Les fichiers sont stockés dans le dossier C:\ProgramData\WAGO Software\WAGO Device Sphere\Certificates et utilisés dans les configurations de composants correspondantes. Le certificat racine CA est automatiquement importé en tant que certificat approuvé dans le gestionnaire de certificats Windows. Cela est nécessaire pour que les certificats de serveur générés soient acceptés dans les composants et dans les différents navigateurs.

Dès que le logiciel WAGO Device Sphere est utilisé de manière productive, il est recommandé d'utiliser les certificats publics fournis par le service informatique de votre entreprise. Différents certificats peuvent être configurés pour signer les certificats de l’appareil et l’« autorité de certification racine » du certificat du serveur. Aucune clé privée n’est alors requise pour « root CA » (qui est généralement incluse avec les certificats officiels).

Pour un environnement de production, les fichiers du tableau « certificats générés lors du processus d’installation » sont nécessaires. De plus, votre service informatique doit s'assurer que des certificats de confiance sont déposés sous « root CA ». Le certificat importé lors du processus d'installation doit ensuite être à nouveau supprimé pour des raisons de sécurité.

Ces trois fichiers doivent être copiés sur chaque serveur ou y être physiquement présents.

Pour configurer un environnement de production, il existe deux possibilités :

- Placer les fichiers de certificat officiels sous les noms existants dans le dossier de certificats. Aucune modification n'est nécessaire dans les configurations de serveur.

- Conserver les noms des fichiers de certificat officiels et adapter les chemins d'accès aux fichiers dans les configurations de serveur.

Les configurations de serveur suivantes sont possibles :

Serveur | Chemin | Description |

|---|---|---|

WAGO Device Sphere Server UI | C:\ProgramData\WAGO Software\ WAGO Device Sphere\ WDSUI\Config\customSecurity.json | Remplacer Path et KeyPath par leurs propres noms de fichiers. Vous pouvez également paramétrer ici l'URL sous laquelle WAGO Device Sphere est accessible. Le Common Name (CN) du certificat de serveur utilisé doit correspondre au SYSTEM-USERNAME dans la configuration PostgreSQL. |

WAGO Device Sphere Server | C:\ProgramData\WAGO Software\ WAGO Device Sphere\ WDS\Config\customSecurity.json | Remplacer Path et KeyPath par leurs propres noms de fichiers. Vous pouvez également paramétrer ici l'URL sous laquelle l'API WAGO Device Sphere est accessible. Le "Common Name (CN)" du certificat de serveur utilisé doit être le nom d'hôte sous lequel l'API est appelée. |

WAGO Device Sphere Auth Server | C:\ProgramData\WAGO Software\ WAGO Device Sphere\ postgres\data\postgresql.conf | Remplacer les chemins d'accès dans les lignes avec ssl_ca_file, ssl_cert_file, ssl_key_file par leurs propres noms de fichier. |

C:\ProgramData\WAGO Software\ WAGO Device Sphere\ postgres\data\pg_ident.conf | Le nom sous « SYSTEM-USERNAME » correspond au « Common Name (CN) » du certificat du serveur d'accès. Ce nom doit être identique au certificat de serveur du WAGO Solution Builder. La ligne « localhost » peut être supprimée. | |

C:\ProgramData\WAGO Software\ WAGO Device Sphere \ postgres\data\pg_hba.conf | Les types d'accès sont définis ici. La ligne « hostssl » concerne l'accès chiffré. Les autres lignes servent à l'accès local avec protection par mot de passe. Ces lignes peuvent également être supprimées si nécessaire. |

Après chaque réglage, le service correspondant doit être redémarré. Pour ce faire, ouvrez le programme « Services » et redémarrez-le.

Information sur l'accès sécurisé du navigateur au logiciel WAGO Device Sphere

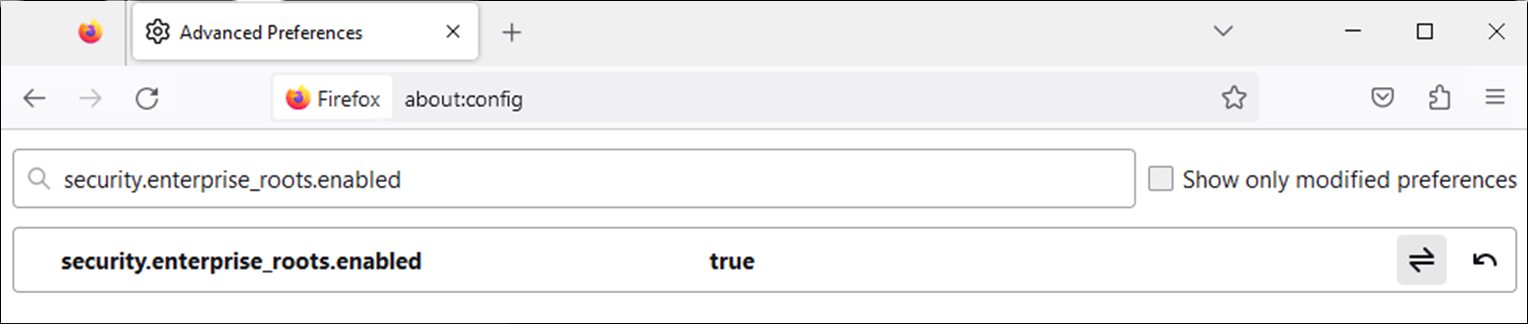

Les navigateurs Edge et Chrome utilisent le gestionnaire de certificats Windows pour vérifier un certificat sans paramètres supplémentaires. Dans le navigateur Firefox, l'accès au gestionnaire de certificats de Windows doit être explicitement autorisé. Le navigateur Firefox doit être redémarré après chaque installation d'un nouveau certificat pour qu'un nouveau « root CA » soit détecté.

Étapes pour le paramétrage dans Firefox :

- Saisissez about:config dans la ligne d'adresse.

- Acceptez le message sur les risques possibles.

- Dans la ligne « Filtre », saisissez security.enterprise_roots.enabled .

- Réglez le paramètre sur true.

- Redémarrez.